ゼロトラスト対応の肝

ゼロトラストネットワークが提唱されてから12年ほど経過しました。

その中で2016年に発生した、北朝鮮によるSWIFT(国際間の金融取引ネットワークの一つ)への大規模なサイバー犯罪を契機に、SWIFT関連の世界でゼロトラストネットワーク対応が進んできました。

ところが日本でもそうですが、海外の金融機関でも対応が進んでいるはずのゼロトラスト化は、これが決定版というものがありません。

ここのベンダーがこれこそ決定打だと売り込んできますが、はっきり言えば力不足もしくは、顧客環境へは適合困難なものです。

その機能をフル活用するための前提が多すぎるのです。

ですから、完全にゼロトラスト化ができていると言い切れる会社はほとんどないのではないでしょうか。

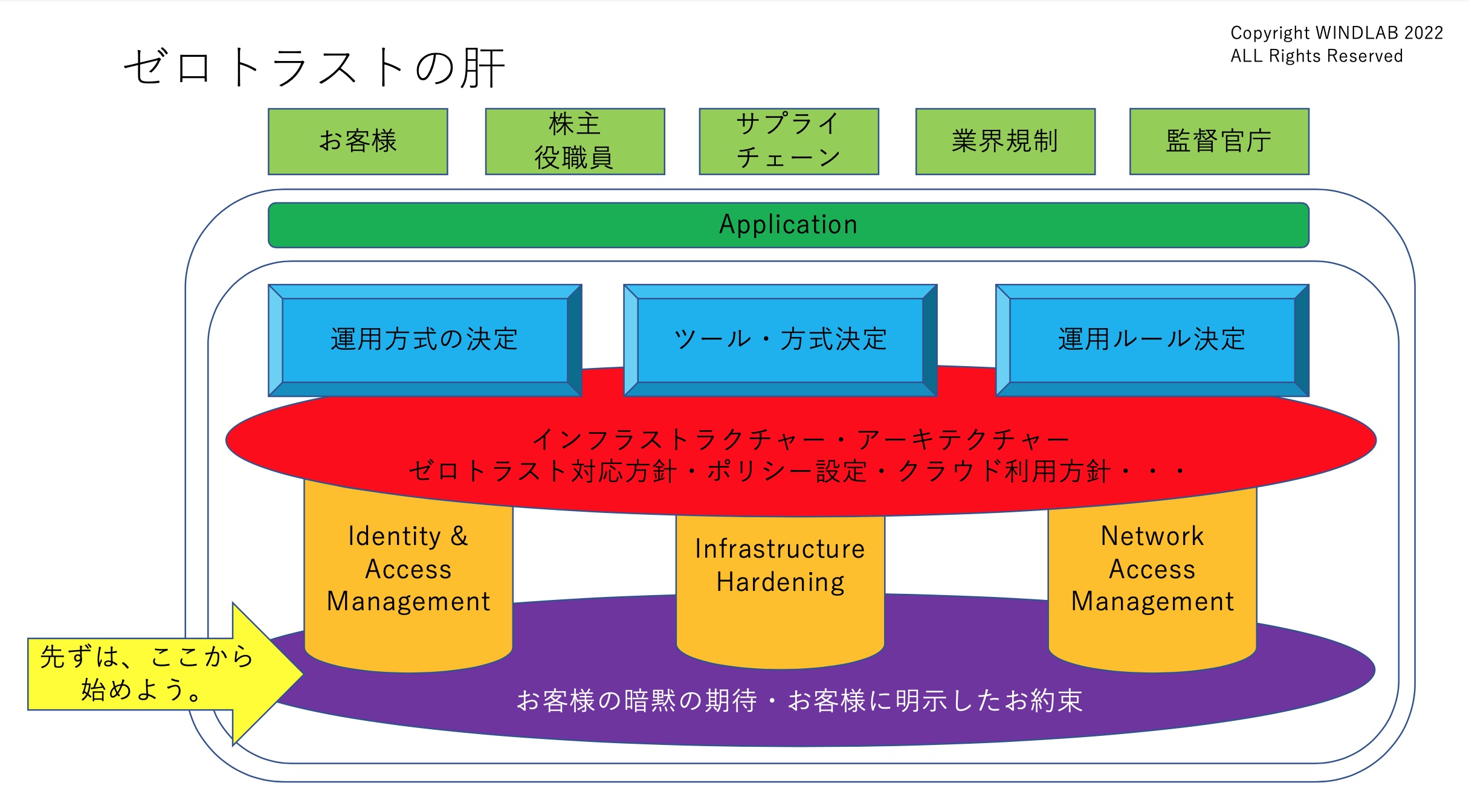

それは、「上記の図のような全体像を理解しないまま、付け焼き刃のようにベンダに言われるがままの対応してしまった」ためです。

ベンダはいったん入れてしまえば、後の面倒を見ることはありません。

通常どこかに現状の環境との妥協があり、中途半端な産物になっています。

その会社や組織のゼロトラスト対応というのは、”その会社や組織が関係者に対して「暗黙的に」もしくは、「明示的に」何を約束しているか”という課題そのものです。

そこを起点としない限り、あまりにも過剰な対応か、過小な対応がパッチワークのように重なっているものにしかなりません。

そして、そのパッチワークの抜け穴からセキュリティインシデントや、事故が発生するのです。

まずは、”自分は何者”で、”何をお客様をはじめとする関係者と約束しているのか”。

それによって”どのように会社や組織が成立できているのか”。

これを明らかにして起点としない限り、パッチワークに終わる事になるでしょう。

それは、「私たちがなぜビジネスをやる存在として、生存できているのか」という事でもあります。

BCPやITセキュリティは、ともすれば「余計な仕事」「面倒なこと」「コストの塊」のように考えてしまいがちですが、「私たちが何をもって存在しているのか」という問いを考えたとき、ビジネスの基盤としてやるしかないのです。

でも、人は見たくないものや分かりにくいものは忌避する傾向があります。

気が付いても、見なくないから見ない。

言っても聞かない。

そして、破局が訪れる。

ゼロトラスト対応は、最初の一歩さえ外さなければよいのです。

もちろん、対応には時間がかかります。

それでも、「自社のビジネスの見直し」効果は期待できます。

実際は、「ゼロトラスト対応」そのものよりも、その「自社の立ち位置の再確認」の効果の方が大きいのかもしれません。